سیستم عامل های محبوب هکرها

هکر در واقع یک برنامهنویس کنجکاو است که صدمهای وارد نمیکند و حتی باعث تحکیم انتقالات میشود. میخواهیم تا به معرفی ۱۰ سیستم عامل برتری که توسط هکرها مورد استفاده قرار میگیرند، بپردازیم.

بسیاری از ما، هکرها را به عنوان بیگانگانی در نظر میگیریم که قدرت زیادی در کنترل سیستمها و شبکههای کامپیوتری دارند و به همین منظور، شاید تنها دلیلی است که موجب علاقمندی بسیاری از نوجوانان به هکر بودن، شده است. اگر میخواهید تا به یک هکر زبده و ماهر تبدیل شوید، به ممارست و تمرین زیادی، نیاز دارید. یکی از اقداماتی که باید انجام دهید، یادگیری یک سیستم عامل موثر و قدرتمند است. البته، تمامی ابزارهای تست و نفوذ برای نسخههای مختلف لینوکس طراحی شدهاند. بنابراین واضح است که شما مجبورید تا از محیط ویندوز خارج شوید و شروع به یادگیری لینوکس کنید.

در میان ۱۰ سیستمعامل برتر برای هکرها، kali Linux، در جایگاه اول قرار دارد. این سیستمعامل، توسط تیم نفوذ امنیتی سازندگان بک ترک، ایجاد شد. در ۱۳ مارس ۲۰۱۳، kali 1.0.0 منتشر شد و بعدها آپدیتهای بسیاری از آن در اختیار کاربران، قرار گرفت. آخرین نسخهی کالی، Kali 2.0 است که در ۱۱ آگوست ۲۰۱۵ منتشر شده است. این سیستمعامل در بسیاری از پلتفرمها مانند VMware ،virtual box ،Raspberry Pi قابل اجرا است.

Backbox Linux دومین سیستمعامل برتر برای هکرها است. آخرین نسخهی منتشر شدهی Backbox Linux، نسخهی BackBox Linux ۴.۶ - i۳۸۶ است که در ۲۶ می ۲۰۱۶ منتشر شد. این سیستمعامل ابزاری مناسب برای افرادی است که قصد دارند خودشان تستهای مربوط به نفوذ و ارزیابیهای امنیتی را انجام دهند. این نسخه، کاملترین نسخهی کاربری لینوکس است که حاوی نرمافزارهای استاندارد بسیار خوبی است.

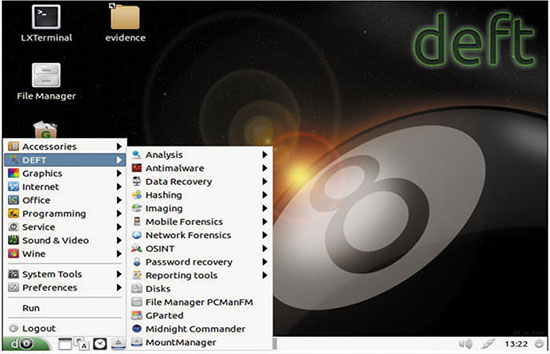

DEFT نیز یک نسخهی توزیع شده از لینوکس است که بر اساس لوبونتو ( Lubuntu ) و Ubuntu Desktop ایجاد شده و حاوی بهترین برنامههای اوپن سورس و رایگان اختصاصی برای واکنشهای سریع، هوش سایبری و متخصصان عیب یابی کامپیوتری است و برای مقاصد نظامی، اجرای قانون، اهداف امنیتی و ممیزهای IT، مورد استفاده قرار میگیرد و حاوی ابزارهای بسیاری است که میتوان از آنها در موارد گوناگونی مانند گزارشگیری، جاسوسی ((Open-Source INTelligence (OSINT)، ابزارهای بازیابی رمزعبور، ابزارهای قانونی شبکه و بسیاری دیگر استفاده کرد.

از پیشرفتهترین، قدرتمندترین و در عین حال زیباترین نسخهی توزیع شدهی لینوکس برای تست نفوذ است و حاوی آخرین مجموعه ابزارهایی است که برای هکرهای قانونمند و کارشناسان امنیت سایبری بسیار کاربردی هستند. این سیستمعامل شامل بیش از ۷۰۰ ابزار به همراه ابزارهای اختصاصی و منویی برای امنیت تلفنهای همراه و تجزیه و تحلیل نرمافزارهای مخرب است. در نتیجه، مقایسهی این سیستمعامل با سیستمعامل کالی لینوکس بسیار ساده است. Cyborg سیستمعامل جدیدی به شمار میرود که بر اساس اوبوتنو ایجاد شده است. این نسخه از لینوکس نیز قطعا یکی از بهترین سیستمعاملهای مورد استفادهی هکرها است و به همین جهت در رتبهی چهارم این لیست قرار گرفته است.

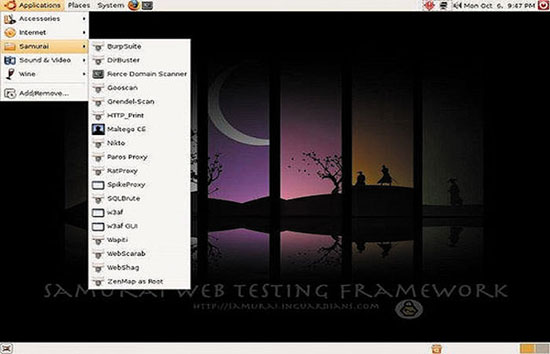

The Samurai Web Testing Framework، محیط از پیش پیکربندی شدهی لینوکس است که در ابتدا به عنوان یک محیط وب pen-testing مورد استفاده قرار میگرفت. این سیستمعامل شامل بهترین ابزارهای اوپن سورس و رایگانی است که میتواند در مواردی نظیر حمله به وب سایتها و انجام آزمایشهای مختلف در این زمینه مورد استفاده قرار گیرد. به علاوه، شامل تمامی ابزارهای مورد نیاز در مراحل چهارگانهی یک web pen-test است.

۶- Network Security Tool kit

Network Security Toolkit (NST) یک CD با قابلیت بوت است که براساس نسخهی توزیع شدهی Fedora ایجاد شده است. این بستهی ابزاری برای ایجاد دسترسی آسان به بهترین نوع از اپلیکیشنهای امنیت شبکهی اوپن سورس، طراحی شده و میتوان آن را در اغلب پلتفرمهای x86 اجرا کرد. هدف اصلی از توسعهی این ابزار، ایجاد مدیریت امنیتی برای شبکه به همراه مجموعهی عظیمی از ابزارهای امنیت شبکهی اوپن سورس بوده است.

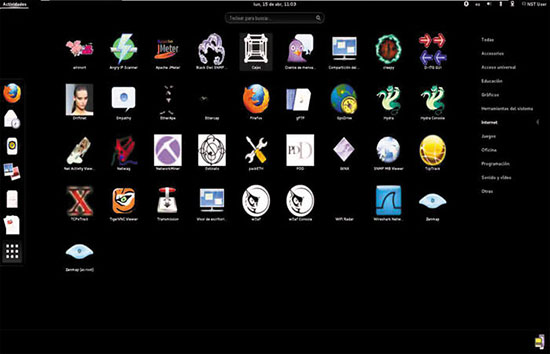

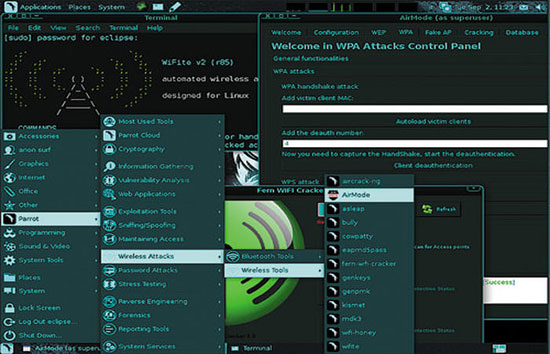

۷- Parrot-sec Forensic OS

Parrot Security OS، سیستمعاملی است که به وسیلهی Frozenbox Network، توسعه یافت و برای انجام آزمایشات امنیتی و نفوذ و تحلیل قانونی یا ناشناس بودن در وب، طراحی شده است. Parrot Security از محیط Mate Desktop استفاده میکند که موجب افزیش سرعت این سیستم عامل نیز شده است.

۸- NodeZero

NodeZero نسخهی توزیع شدهای از Ubuntu است که برای تست نفوذ مورد استفاده قرار میگیرد. این سیستمعامل از مخازن اوبونتو استفاده میکند. در نتیجه هر وقت که اوبونتو پچی را برای رفع نقصهای موجود در آن منتشر کند، میتوانید از آپدیتهای سیستمی یا آپگریدهای منتشر شده، مطلع شوید. یکی از دلایل محبوبیت Nodezero، وجود THC IPV6 Attack Toolkit است که شامل ابزارهایی مانند live6 ، detect-new-ip6، dnsdict6، dos-new-ip6، fake-advertise6، fake-mipv6، fake_mld6، fake_router6، implementation6، implementation6d، parasite6، recon6، redir6، rsmurf6، sendpees6، smurf6، toobig6 و trace6 است.

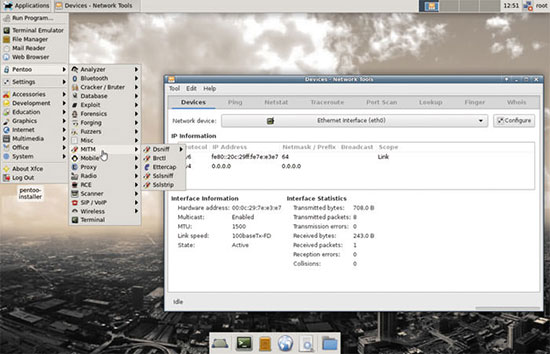

Pentoo متمرکز بر یک سی دی با قابلیت بوت مبتنی بر Gentoo است. به گفتهی توسعه دهندگان این سیستمعامل، Pentoo در واقع Gentoo است در پوشش pentoo. بنابراین اگر از pentoo استفاده میکنید، این نسخه برای شما ساخته شده است.

Arch Linux نسخهی توزیع شدهی لینوکس برای کامپیوترهای مبتنی بر IA-32 و معماریهای x86-64 است و عمدتا از نرمافزارهای اوپن سورس و رایگان تشکیل شده و از مشارکتهای گروهی، پشتیبانی میکند.

- Arch Linux از بستهی مدیریتی خود با نام Pacman استفاده میکند که با استفاده از آن، پکیجهای سادهی باینری را با یک پکیج سیستمی به منظور استفادهی هرچه راحتتر، ترکیب میکند.

- Arch Linux از یک سیستم "rolling release" استفاده میکند که امکان نصب یکجا و ارتقاء دائمی نرمافزاری را ایجاد میکند.

- Arch تلاش میکند تا در صورت امکان، پکیجهای خود را به نرمافزارهای اصلی بالادستی نزدیک کند.

ارسال نظر