۱۶۰ هزار چاپگر آسیبپذیر هک شدند

در دنیای امنیت همواره خبرهای جذاب و دستاولی برای گزارش وجود دارد. با توجه به آنکه امروزه بسیاری از مردم از گوشیهای هوشمند و تجهیزات اینترنت اشیا استفاده میکنند، عمده اخبار پیرامون این گجتها قرار دارد. اما دنیای وسایل الکترونیکی سنتی نیز خالی از اشکال نیست. چاپگرهای متصل به اینترنت از جمله این دستگاهها هستند.

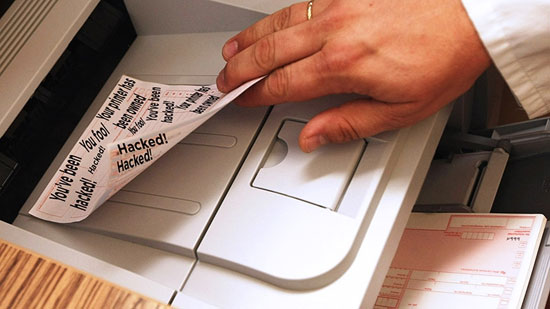

این هکر گفته است: «تنها بهدنبال آن بودم به شرکتهای تولیدکننده چاپگر هشدار دهم، دستگاههای آنها رخنهپذیر هستند.» وی برای آنکه بهخوبی بتواند پیام خود را منتقل کند، از یک عبارت جالب توجه استفاده کرده بود. چاپگرهایی که هک شده بودند یک پیغام خاص را چاپ میکردند.

او در این ارتباط گفته است: «بیشک آسیبپذیری موجود در چاپگرها جدی است. چند وقتی است چاپگرها را زیر نظر گرفتهام. از زمانی که توجه ویژهای به چاپگرها داشتم، مشاهده کردم سایتهای مختلف مقالات متعددی در رابطه با آسیبپذیری چاپگرها منتشر میکنند، تعدادی از آنها را مطالعه کردم و کنجکاو شدم تا بهطور عملی صحت و سقم این مطالب را بررسی کنم.

بدون شک انجام کاری که این هکر در ارتباط با نوشتن یک اسکریپت انجام داده بیاهمیت بوده است، بهدلیل آنکه ماشینهای آسیبپذیر بالقوهای در سراسر وب وجود دارند که از طریق موتورهای جستوجوگری همچون Shadon.io بهراحتی قابل شناسایی هستند. در زمان نگارش این مقاله این موتور جستوجوگر به ما نشان داد چیزی حدود 143 هزار دستگاه متصل به اینترنت وجود دارند که از پورت 9100 استفاده میکنند و این پورت روی این دستگاهها باز است.

در همین حال، کارشناسان امنیتی نیز برآورد کردهاند حداقل صدها هزار دستگاه متصل به اینترنت روزانه مورد استفاده قرار میگیرند که پورتهای یاد شده روی همه آنها باز هستند. این هکر گفته است دستگاههای تولید شده شرکت زیراکس که قابلیت اتصال به اینترنت را دارند هم به یک آسیبپذیری جدی آلوده هستند که به هکرها اجازه میدهد کدهای خود را از راه دور روی آنها اجرا کنند.

اگر گفتههای این هکر در ارتباط با هک 160 هزار چاپگر صحت داشته باشد، این حرف به معنای آن است که بسیاری از شرکتها، ادارات یا حتی کاربران خانگی از چاپگرهای متصل به اینترنت آسیبپذیری استفاده میکنند که بهراحتی از سوی هکرها میتواند مورد استفاده قرار گیرد. در این مورد هکر فوق بهدنبال اهداف مخربی نبود، اما هکرهای جدیتر بهراحتی میتوانند شبکهای از باتهای بزرگ را به وجود آورند و با استفاده از آنها یک حمله منع سرویس انکار شده را علیه زیرساختهای یک شرکت بزرگ ترتیب دهند.

ارسال نظر