افشای نفوذ CIA به کامپیوترهای جدا از شبکه

سازمان سیا نرمافزارهای نفوذگر خود را معمولا بر اساس روشهای رایج و مرسوم میسازد، اما چون این نرمافزارها در پوششی هوشمندانه مخفی میشوند، کاربران کمدقت آنها را نادانسته از شبکههای آنلاین به کامپیوترهای آفلاین منتقل میکنند.

سازمان سیا نرمافزارهای نفوذگر خود را معمولا بر اساس روشهای رایج و مرسوم میسازد، اما چون این نرمافزارها در پوششی هوشمندانه مخفی میشوند، کاربران کمدقت آنها را نادانسته از شبکههای آنلاین به کامپیوترهای آفلاین منتقل میکنند.

در دنیای امنیت و شبکه به کامپیوترهای منفصل از شبکه air-gapped گفته میشود. این کامپیوترها نه مستقیما به اینترنت متصل هستند و نه با کامپیوتر یا کامپیوترهای دیگری که به اینترنت وصلند ارتباط دارند. معمولا در سازمانها، کامپیوتری را که حاوی اطلاعات مهمی است به این شیوه از شبکه جدا میکنند و آن را سامانه منفصل یا air-gapped system میخوانند. اما یافتهها و گزارشها نشان میدهد که در صورت عدم رعایت برخی ظرافتهای امنیتی، حتی اینگونه کامپیوترها نیز از تهدید مصون نیستند.

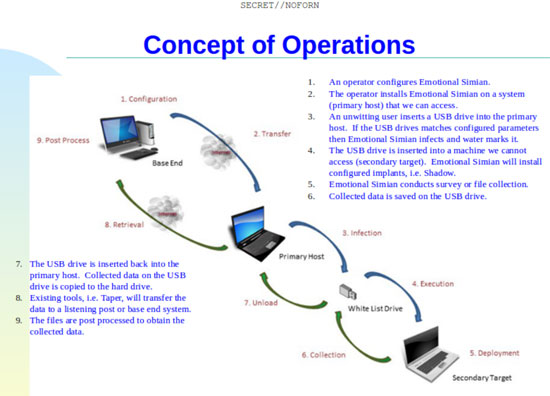

طبق اطلاعات بهدستآمده از ویکیلیکس، سیا برای هک کردن کامپیوتر منفصل، نخست نسخهای از بدافزار اختصاصی بروتال کانگورو (Brutal Kangaroo) را روی یک کامپیوتر یا شبکه متصل به اینترنت نصب میکند. به چنین سامانهای میزبان اولیه (primary host) میگویند. بدافزار، روی سامانه یادشده خانه میکند و منتظر میماند تا یک نفر درایو یواسبی یا انواع دیگری از ذخیرهسازهای جداشدنی را به این سیستم وصل کند. با این کار، یک ابزار سرور موسوم به Shattered Assurance، درایو یواسبی را با بدافزار دیگری آلوده میکند. سپس کافی است تا آن درایو به کامپیوتر منفصل از شبکه وصل شود تا بدافزار این بار نسخهای از خود را در آن کپی، و ماموریت خود یعنی گردآوری دادهها را آغاز کند.

به این ترتیب، بروتال کانگورو به هدف خود دست مییابد. اما دادههای گردآوری شده از روی کامپیوتر آفلاین چگونه به دست سیا میرسد؟ برای این کار، سیا باید انتظار بکشد تا یک نفر درایو یواسبی دیگری را به کامپیوتر آلوده متصل کند. نهایتا وقتی بدافزار دوباره به سیستم میزبان اولیه (primary host) بازمیگردد، یافتههای خود را بارگذاری میکند. در بین دادههایی که به سیا منتقل میشود ممکن است حتی دادههای کامپیوترهایی هم که مستقیما توسط بدافزار آلوده نشدهاند، وجود داشته باشد.

طبق اسناد ویکیلیکس، برخی ضدویروسهای خاص مانند بیتدیفندر میتوانند بروتال کانگورو را دفع کنند. چنانچه بدافزار بخواهد خود را اجرا کند، ضدویروس سیمانتک نیز با باز کردن پنجره هشدار، کاربر را وقوع اتفاقی غیرعادی آگاه میکند.

البته ممکن است همچون بسیاری از دیگر اسناد ویکیلیکس، این اطلاعات نیز تاریخگذشته محسوب شوند که معنایش این است سیا اکنون شیوههای پیشرفتهتری را جایگزین کرده است؛ شیوههایی که ممکن است بسیاری از آشکارسازهای رایج امنیتی را هم دور بزنند.

اما یک واقعیت همچنان به وقت خود باقی است: بسیاری از حملهها و نفوذگریها با آگاهی کاربر و رعایت برخی از اصول امنیتی نهچندان دشوار خنثی میشوند.

ارسال نظر