کاربران ایرانی تلگرام، هدف تروجان اندرویدی

محققان امنیتی Doctor Web، تروجان اندرویدی را کشف کردهاند که توسط مجرمان سایبری از طریق پروتکل تلگرام کنترل میشود. این برنامه مخرب، اطلاعات محرمانه کاربران را به سرقت برده و دستورات مجرمان را اجرا میکند.

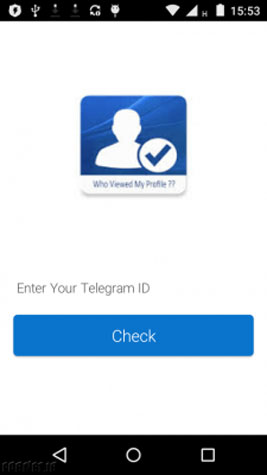

این تروجان بعد از راهاندازی به کاربر پیشنهاد میدهد که بررسی کند وی در میان دیگر کاربران اندرویدی چقدر محبوبیت دارد؟ برای این کار نیز از کاربر میخواهد که شناسه شخصی خود را وارد کند. بعد از دریافت هر نوع ورودی، Android.Spy.337.origin تعداد افرادی را که از پروفایل وی دیدن کردهاند نشان میدهد.

البته این رقم کاملاً غیرواقعی است و برنامه در پشتصحنه هیچ کاری را در خصوص آن انجام نمیدهد، تنها یک عدد تصادفی تولید کرده و آن را بهعنوان تعداد بازدیدکنندگان به کاربر نشان میدهد. هدف این کار هم حقیقی جلوه دادن برنامه است تا کاربران به آن شک نکنند. گاهی اوقات پس از نصب، Android.Spy.۳۷۷.origin شورتکات خود را از صفحه اصلی دستگاه پاککرده و پنجره خود را میبندد تا وانمود کند که دیگر در سیستم وجود ندارد.

Android.Spy.۳۷۷.origin یک نرمافزار جاسوسی کلاسیک محسوب میشود که قادر به اجرای دستورات مجرمان سایبری است. تنها عاملی که باعث میشود با دیگر تروجانهای اندرویدی تفاوت داشته باشد، نحوهای که مجرمان آن را کنترل میکنند است: از طریق پروتکل تبادل پیام مسنجر آنلاین تلگرام. اولین بار است که محققان Doctor Web به تروجانی که از این قابلیت برای کنترل استفاده میکند، برخوردهاند.

Andriod.Spy.۳۷۷.origin بعد از حذف شورتکات خود، لیست مخاطبین کاربر، پیام کوتاههای ارسالی و دریافتی و اطلاعات حساب گوگل کاربر دستگاه را کپی میکند. سپس این اطلاعات را در قالب تکست در فولدر کاری خود در گوشی ذخیره میکند.

در مرحله بعد به کمک دوربین جلویی گوشی تصویری از کسی که با دستگاه کار میکند میگیرد. درنهایت این تصویر و دیگر اطلاعات جمعآوریشده از گوشی را در سرور کنترلی آپلود کرده و به بات تلگرام مجرمان، سیگنالی ارسال میکند تا اعلام کند که عملیات را با موفقیت به پایان رسانده است. در تصویر پایین میتوانید نمونه اطلاعاتی که به مجرمان سایبری مسئول Android.Spy.۳۷۷.origin ارسال میشود را ببینید.

بعدازاینکه اطلاعات محرمانه دزدیده شد، Android.Spy.۳۷۷.origin با بات تلگرام ارتباط برقرار کرده و منتظر میماند تا دستورات کنترلی را از سوی مجرمان دریافت کند. تروجان میتواند دستورات زیر را دریافت کند:

- Call: برقراری یک تماس تلفنی

- Sendmsg: ارسال یک اساماس

- Getapps: ارسال اطلاعات درباره اپلیکیشنهای نصبشده در دستگاه به سرور

- Getfiles: ارسال اطلاعات درباره فایلهای موجود در دستگاه به سرور

- Getloc: ارسال اطلاعات درباره موقعیت جغرافیایی دستگاه به سرور

- Upload: ارسال فایلی که نام آن در دستور ذکرشده به سمت سرور

- removeA: حذف فایلی که در دستور ذکرشده از دستگاه

- removeB: حذف گروه فایل از دستگاه

- Lstmsg: اطلاعات تمام پیامهای ارسالی و دریافتی دستگاه را به همراه شماره تلفن دو طرف و محتوای پیام به سرور ارسال میکند.

Android.Spy.377.origin جدای از جمعآوری اطلاعات محرمانه که به دستور مجرمان سایبری انجام میشود، بهصورت جداگانه همواره اساماسهای دریافتی و ارسالی را به همراه موقعیت جغرافیایی دستگاه کنترل میکند. این تروجان هر بار که دستگاه پیام جدیدی را ارسال یا دریافت کرده و یا مکان آن تغییر کند، به بات تلگرام آنها خبر میدهد.

محققان امنیتی Doctor Web به کاربرانی که نرمافزارهای بهظاهر بیخطر را بر دستگاههایشان نصب میکنند هشدار میدهد. کاربران جهت محافظت از دستگاههایشان در مقابل تروجانهای اندرویدی، باید تنها اپلیکیشنهایی را که توسط توسعهدهندگان قابلاطمینان تولیدشده و از منابع شناختهشده نظیر گوگل پلی دانلود و نصب کنند.

تمام نسخههای Android.Spy.377.origin توسط محصولات آنتیویروس Doctor Web شناسایی میشوند؛ بنابراین کاربرانی که از این آنتیویروس استفاده میکنند، در معرض خطر نخواهند بود.

ارسال نظر