روش جدید هک با پاورپوینت

محققان امنیتی روش جدید هکرها را شناسایی کردهاند که با استفاده از فایلهای پاورپوینت، بدافزارهای خود را گسترش میدهند. هماکنون شروع چندین حمله با استفاده از این روش گزارش شده است.

محققان امنیتی روش جدید هکرها را شناسایی کردهاند که با استفاده از فایلهای پاورپوینت، بدافزارهای خود را گسترش میدهند. هماکنون شروع چندین حمله با استفاده از این روش گزارش شده است.

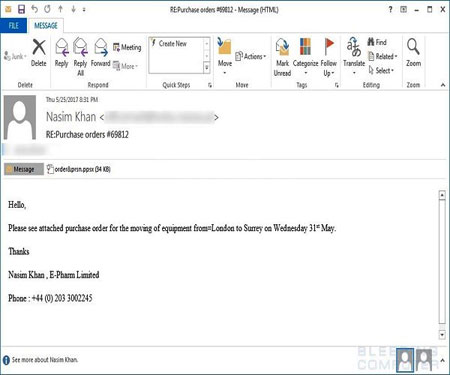

هکر با استفاده از آسیبپذیری پاورپوینت میتواند از قابلیت mouseover سوء استفاده کرده و کد پاورشل را اجرا کند. حمله هکر با استفاده از ارسال ایمیلهای مخرب شروع میشود. این ایمیلها با موضوع مالی مانند Purchase Order #۱۳۰۵۲۷ و Confirmation به قربانیها ارسال میشوند. این ایمیلها دارای فایل مخرب به نامهای order.ppsx یا invoice.ppsx هستند.

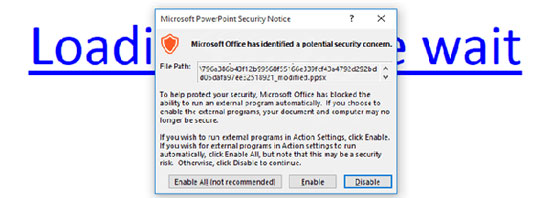

هنگامیکه فایل مخرب پاورپوینت اجرا شود، متن Loading … Please wait نمایش داده میشود. این متن بهصورت هایپرلینک است و هنگامیکه کاربر موس را بر روی این لینک ببرد، کد پاورشل اجرا میشود. بهمنظور پیادهسازی حمله، تنها اقدام کاربر به حرکت موس بر روی لینک کافی است تا پاورشل اجرا شود و نیازی به کلیک کردن روی لینک نیست.

اگر قابلیت دید امن (Protected View) بر روی پاورپوینت فعال باشد، به کاربر هشدار داده میشود که اگر از فایل مطمئن است، آن را اجرا کند. اگر کاربر با اجرای فایل موافقت کند، کد پاورشل اجرا شده و با دامنه cccn.nl ارتباط برقرار میکند؛ سپس بدافزار موردنظر هکر دانلود میشود. بدافزارهای دانلود شده شامل تروجانهای بانکی شامل زوسی (Zusy)، تینبا (Tinba) و تاینی بنکر (Tiny Banker) میشوند.

بر اساس گزارشهای رسیده، هکرها در حال کار کردن بر روی دور زدن قابلیت دید امن هستند تا بتوانند حملههای خود را مطمئنتر پیادهسازی کنند.

ارسال نظر